BackTrack 3下使用spoonwep2破解WEP加密的无线路由器AP实验

一、硬件

HP NC6400笔记本电脑

Broadcom无线网卡

Cisco无线AP

二、软件

XP

BackTrack 3.0

spoonwep2软件

三、WEP破解过程

1、启动BackTrack3系统

NTFS硬盘完美启动BT3优化终结版(3.1版)

共分三步走即可完成设置:

第一步:将附件的3个文件解压后放在C盘的根目录下;

第二步:下载BT3 final正式版的ISO映像文件,用winiso或者winrar等软件解压,将解压后的boot和BT3两个文件夹放到D盘的根目录下,注意BT3文件夹的名字要大写,否则启动不了。当然也可以放在E盘、F盘或者G盘的根目录下,启动的时候进行相应的选择即可;

第三步:在控制面板的系统属性中编辑boot.ini文件,在该文件中增加一行:

C:\GRBT3=START BackTrack

然后保存退出。

设置完毕,重启电脑。

当出现启动选项时,选择START BackTrack。

直接进入图形界面的BT3

2、使用spoonwep2破解WEP无线网络cisco AP

1)加载无线网卡驱动

打开一个新的Shell窗口

命令:ifconfig –a

查看自己的无线网卡的接口名

命令:ifconfig –a eth0 up

加载无线网卡驱动完成。

命令:iwconfig

检查网卡的状态。

2) 使用spoonwep2

打开一个新的Shell窗口

命令:spoonwep

启动spoonwep2软件。

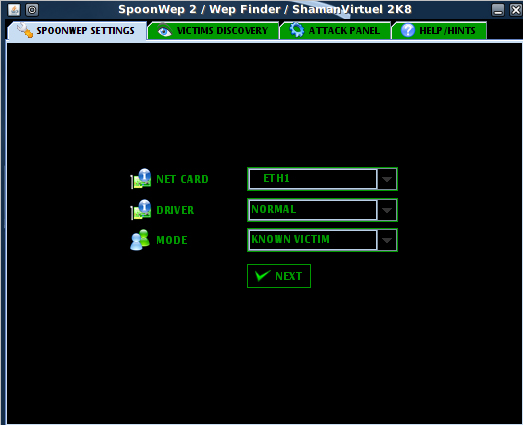

菜单一:

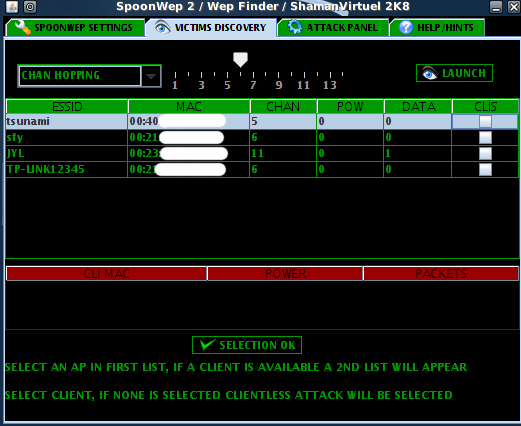

菜单二:

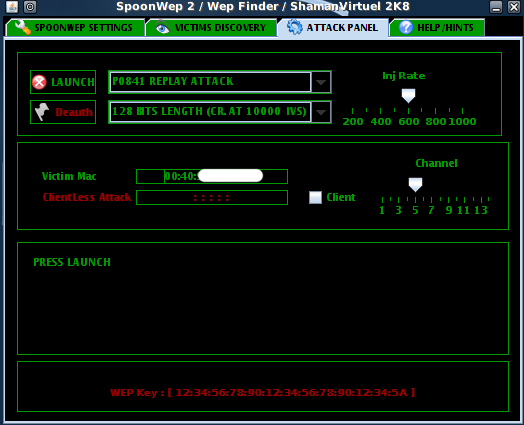

菜单三:

攻击方法:

1、ARP-request 注入攻击模式

这种模式是一种抓包后分析重发的过程这种攻击模式很有效。既可以利用合法客户端,也可以配合-1 利用虚拟连接的伪装客户端。如果有合法客户端那一般需要等几分钟,让合法客户端和ap 之间通信,少量数据就可产生有效ARP request 才可利用-3 模式注入成功。如果没有任何通信存在,不能得到ARP request.,则这种攻击就会失败。如果合法客户端和ap 之间长时间内没有ARP request ,可以尝试同时使用-0 攻击。如果没有合法客户端,则可以利用-1 建立虚拟连接的伪装客户端,连接过程中获得验证数据包,从而产生有效ARP request 。再通过-3 模式注入。

2、Chopchop 攻击模式,用以获得一个包含密钥数据的xor 文件

这种模式主要是获得一个可利用包含密钥数据的xor 文件,不能用来解密数据包。而是用它来产生一个新

的数据包以便我们可以进行注入。

3、 fragment 碎片包攻击模式用以获得PRGA( 包含密钥的后缀为xor 的文件)

这种模式主要是获得一个可利用PRGA ,这里的PRGA 并不是wep key 数据,不能用来解密数据包。而是用它来产生一个新的数据包以便我们可以进行注入。其工作原理就是使目标AP 重新广播包,当AP 重广播时,一个新的IVS 将产生,我们就是利用这个来破解

4、Interactive 交互模式

这种攻击模式是一个抓包和提数据发攻击包,三种集合一起的模式。这种模式主要用于破解无客户端,先用-1 建立虚假客户端连接然后直接发包攻击